- 基于DPDK和FPGA的DDoS攻击引擎

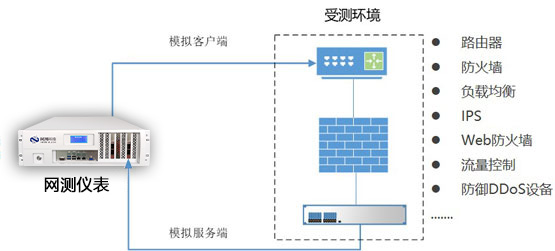

- 基于DPDK的重放引擎和攻击模板库

- 高级模糊测试引擎和配套协议测试库

- 基于浏览器内核研发动态防护测试引擎

- 使用多种逃逸技术增强攻击效果

- 正常业务和攻击流量按需混合技术

- 防火墙策略和QoS质量验证

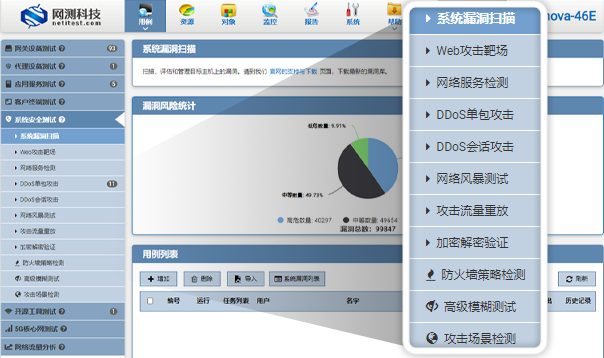

- 单包和会话DDoS攻击类型94种

- 攻击流量重放,默认流量库1万多种

- 高级模糊测试,Fuzz协议模板100多种

- 动态防护测试(定制化功能)

- 正常业务背景流与攻击流按比例收发

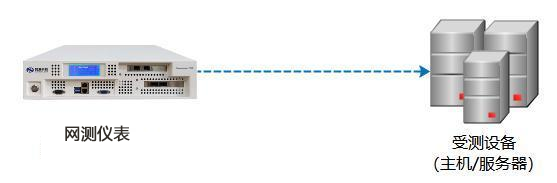

- 防火墙及Web应用防火墙

- 入侵防御系统(IPS/IDS)

- 流量清洗设备(抗D)

- Web防篡改软件

- 主机EDR和终端防护

- API安全网关

- Web动态防护及应用隔离网关

- DDoS攻击速率、吞吐量、并发量、成功率

- 重放攻击的数量、速率、拦截率

- 基于浏览器的动态防护流量吞吐量

- 正常业务流量和攻击流量的吞吐量

- 模糊测试中系统或应用崩溃次数